Surveillance et renseignement : comprendre l’intérêt de la Cyber Threat Intelligence

Yacine

Qu'est-ce que la Cyber Threat Intelligence (CTI)?

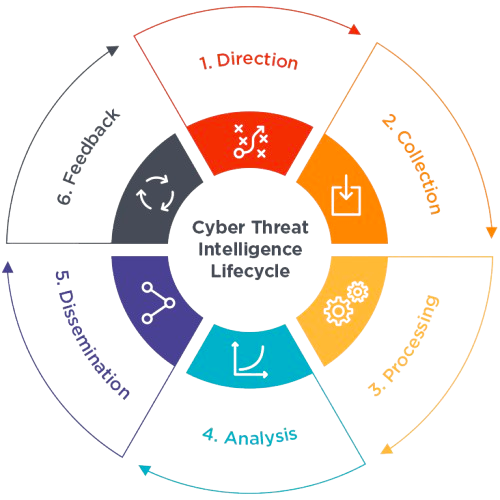

La Cyber Threat Intelligence (CTI) est une démarche qui consiste à collecter, analyser et diffuser des informations sur les menaces, afin d’anticiper et prévenir les attaques informatiques. La CTI prend une place de plus en plus importante dans la stratégie de sécurité d’une entreprise. Elle permet de comprendre qui sont les attaquants, et comment ils procèdent, et surtout, d’anticiper. Pour cela, la CTI caractérise les menaces en se basant sur leurs techniques, tactiques, et procédures (TTP).

Pourquoi intégrer la Cyber Threat Intelligence pour une surveillance active et une détection avancée des menaces ?

Dans un contexte où les cyberattaques sont toujours plus ciblées et complexes, intégrer la CTI dans la stratégie de cybersécurité d’une entreprise n’est plus une option, mais une nécessité. La CTI permet d’anticiper les comportements des attaquants en s’appuyant sur des données concrètes, et exploitables. Elle renforce la sécurité d’une entreprise en lui permettant de mieux comprendre son environnement de menace. Au-delà de l’anticipation, la CTI joue également un rôle crucial dans la maîtrise des conséquences financières et opérationnelles des attaques.

L’une des applications de la CTI est l’analyse continue de la surface d’attaque externe, c’est-à-dire l’ensemble des points d’entrée accessibles depuis internet. En croisant les informations issues de la CTI avec les actifs exposés, une entreprise peut identifier les vulnérabilités à un attaquant avant qu’elles ne soient exploitées. Cela permet également de détecter des services exposés par erreur, comme des interfaces d’administration ou des ports ouverts non maîtrisés. La CTI aide aussi à repérer les fuites de données ou de configurations dans des sources ouvertes, qui élargissent la surface d’attaque. En surveillant cette exposition, un entreprise peut prioriser les remédiations et ajuster ses défenses de manières ciblée.

Renforcer votre posture de sécurité grâce au renseignement sur la surface d’attaque

La CTI permet aux entreprises d’être dans une posture proactive. En comprenant les techniques, tactiques, et procédures utilisées par les cyber attaquants, les équipes de sécurité peuvent anticiper les attaques avant même qu’elles se produisent. Ceci permet de mettre en place des mécanismes de défense adaptés afin d’empêcher totalement l’exploitation d’une faille. Au-delà de l’anticipation, la CTI joue également un rôle crucial dans la maîtrise des conséquences financières et opérationnelles des attaques.

Détection proactive, anticipation des attaques et réduction du temps de réponse

L’exploitation des renseignements issus de la CTI contribue à détecter plus tôt les activités suspectes, limitant ainsi leur impact potentiel. Une étude de Poneman Institute indique que les entreprises intégrant la CTI réduisent leur temps de réponse aux incidents de 58%. En réduisant les délais de réponse à incident, la CTI permet également de diminuer les coûts opérationnels et les pertes économiques liées aux cyber attaques. En plus de l’impact économique que la CTI peut avoir sur une entreprise, celle-ci permet aussi de mieux organiser les efforts en interne et de mobiliser les bonnes ressources

Surveiller intelligemment et adopter une posture offensive fondée sur le renseignement

La CTI aide à identifier les menaces réellement pertinentes pour l’organisation, évitant ainsi la dispersion des efforts de sécurité sur des alertes inutiles ou hors contexte. Elle permet ainsi de mieux prioriser les actions et de concentrer les ressources humaines et techniques sur ce qui est jugé pertinent. Enfin, une CTI efficace contribue à une amélioration continue des défenses en capitalisant sur les connaissances acquises.

En se basant sur une veille constante et des données toujours actualisées, la CTI enrichit la stratégie de sécurité existante. Elle alimente les processus de défense avec des indicateurs de compromissions, des menaces émergentes ou encore des profils d’attaquant. C’est une boucle d’apprentissage continue qui s’intègre dans la culture de sécurité de l’entreprise.

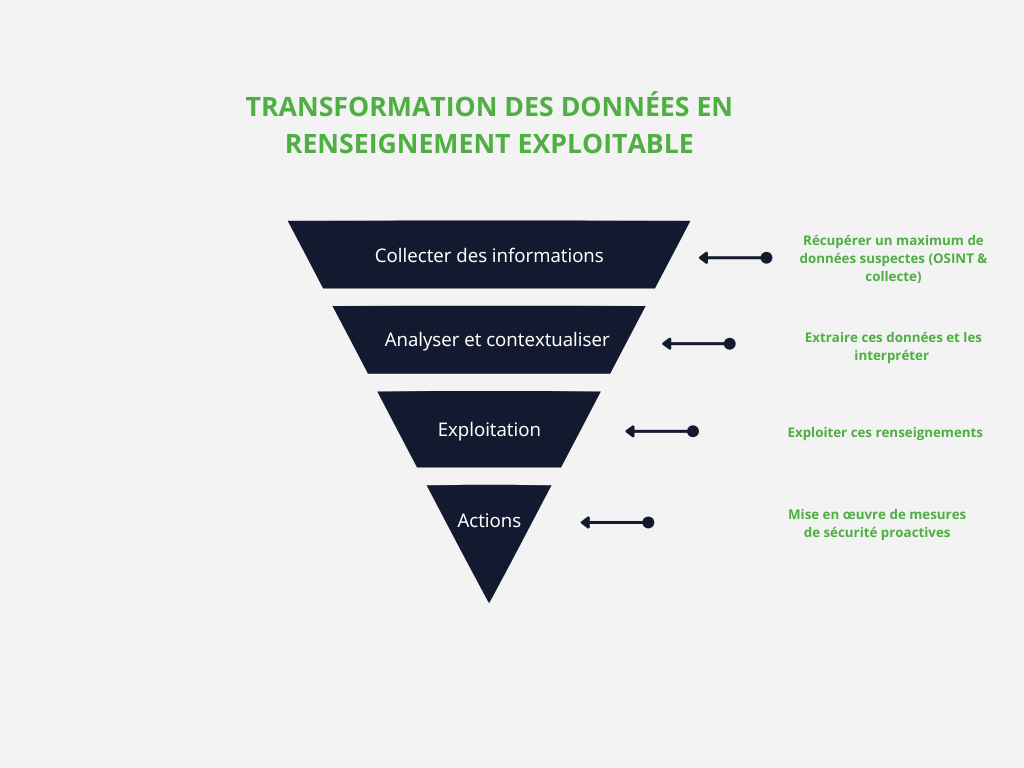

Méthodologie Cyber Threat Intelligence : de la collecte à la transformation en renseignement exploitable.

L’intégration de la CTI repose sur une méthodologie rigoureuse, qui suit un cycle de traitement de l’information en plusieurs étapes clés:

Collecter des informations :

Cette étape consiste à récupérer un maximum de données liées à des comportements suspects, des campagnes d’attaques en cours ou passées, ou encore des vulnérabilités récemment découvertes. Ces informations peuvent provenir de sources publiques (OSINT), techniques (logs, alertes…), commerciales ou même humaines.

Exemple: Identifier un domaine utilisé dans une campagne de phishing en cours

Analyser

Toutes les informations collectées ne sont pas forcément pertinentes et utiles. Le rôle d’un analyste CTI est d’extraire ce qui est important et de l’interpréter. L’objectif est de comprendre le contexte en se posant 3 questions:

- Qui est derrière l’attaque ?

- Quels sont ses objectifs ?

- Quels outils sont utilisés par l’attaquant ?

Transformer l’information en renseignement :

Une fois l’information analysée et contextualisée, celle-ci devient de l’intelligence (renseignement). Ces renseignements peuvent être exploités par les équipes SOC dont l’objectif est de surveiller, détecter et réagir en temps réel aux incidents pour protéger les entreprises.

Se protéger avant l’attaque :

Tout l’intérêt de la CTI réside dans sa capacité à agir en amont en mettant en place des actions concrètes telles que:

- Corriger une faille

- Sensibiliser les équipes

- Bloquer un indicateur

Sources clés du renseignement : surveiller efficacement votre surface d’attaque

Pour fournir un renseignement pertinent et exploitable, la Cyber Threat Intelligence s’appuie sur de multiples de sources d’informations, ayant chacune ses spécificités et ses avantages :

Sources ouvertes au public (OSINT - Open Source Intelligence)

Ces sources comprennent les réseaux sociaux, les blogs spécialisés, les forums publics, les flux RSS, ainsi que les plateformes collaboratives telles que VirusTotal, MISP ou MITRE ATT&CK. Des outils populaires utilisés dans cette catégorie incluent Maltego, Shodan, SpiderFoot et Recon-ng. L’OSINT constitue une base précieuse d’informations pour repérer et identifier de nouvelles campagnes malveillantes ou de détecter les premières traces d’une menace.

L’OSINT est accessible à tous, ce qui la rend incontournable, bien que cela nécessite un tri et une analyse rigoureuse pour éliminer les faux positifs.

Sources techniques

Elles regroupent les journaux d’événements, les données des pare-feu, des IDS/IPS, et les analyses des logiciels malveillants. Les outils automatisés tels que les SIEM (Splunk, QRadar, ELK), ainsi que des solutions complémentaires comme Wireshark ou Zeek (Bro), jouent un rôle crucial dans l’exploitation efficace de ces données techniques.

Ces données, bien que brutes et souvent en quantité, sont essentielles :

– pour identifier les signes faibles d’une compromission, construire des indicateurs techniques (IP malveillante, nom de fichier suspect, hachage de malware …) ;

– affiner la détection en temps réel.

Elles permettent une corrélation étroite entre les évènements en cours et passés.

Sources commerciales

Ce sont les flux d’informations fournis par des fournisseurs spécialisés en intelligence sur les menaces.

Ces sources sont payantes mais offrent des données très précises et fiables, enrichies par les analyses d’experts. Des services tels que Recorded Future, CrowdStrike, FireEye ou Digital Shadows sont des références dans ce domaine.

Sources humaines (HUMINT)

Le renseignement humain ou HUMINT, repose sur les échanges entre professionnels de la cybersécurité: analystes SOC, équipes CERT, RSSI, chercheurs etc…

Le renseignement humain inclut aussi les retours d’expériences, les investigations internes, ou les discussions engagées dans certains secteurs d’activités ou communautaires (exemple: ISAC). Le HUMINT est souvent la pièce manquante permettant de contextualiser une menace et de mieux comprendre ses intentions.

Dark Web et Deep Web

Explorer ces espaces numériques moins accessibles peut révéler des informations cruciales sur des attaques planifiées, des vulnérabilités exploitées ou des données sensibles compromises avant même qu’elles ne deviennent publiques.Des outils spécialisés comme Tor, DarkOwl ou Flashpoint facilitent ces explorations.

Exemple de cas d’usage de la Cyber Threat Intelligence : surveillance proactive d’un groupe.

Contexte

Depuis plusieurs mois, nous avons observé une montée en puissance d’un groupe de ransomware encore peu connu mais actif. Underground Team. Ce groupe, qui s’appuie sur des techniques bien rodées de double extorsion, vise principalement des entreprises internationales de secteurs variés (santé, industrie, technologie…)

Leur mode opératoire est clair: ils pénètrent les réseaux d’une entreprise via des mails de phishing contenant des pièces jointes malveillantes. Une fois celles-ci téléchargées, elles s’exécutent sur l’ordinateur de la victime afin d’extraire plusieurs centaines de gigaoctet de données sensibles. Celles-ci sont chiffrées avec leur ransomware. En cas de non-paiement de la rançon, les données volées sont publiées sur Dark Web, comme cela a été le cas pour Ethypharm, Bulldog Bag Ltd et d’autres entreprises.

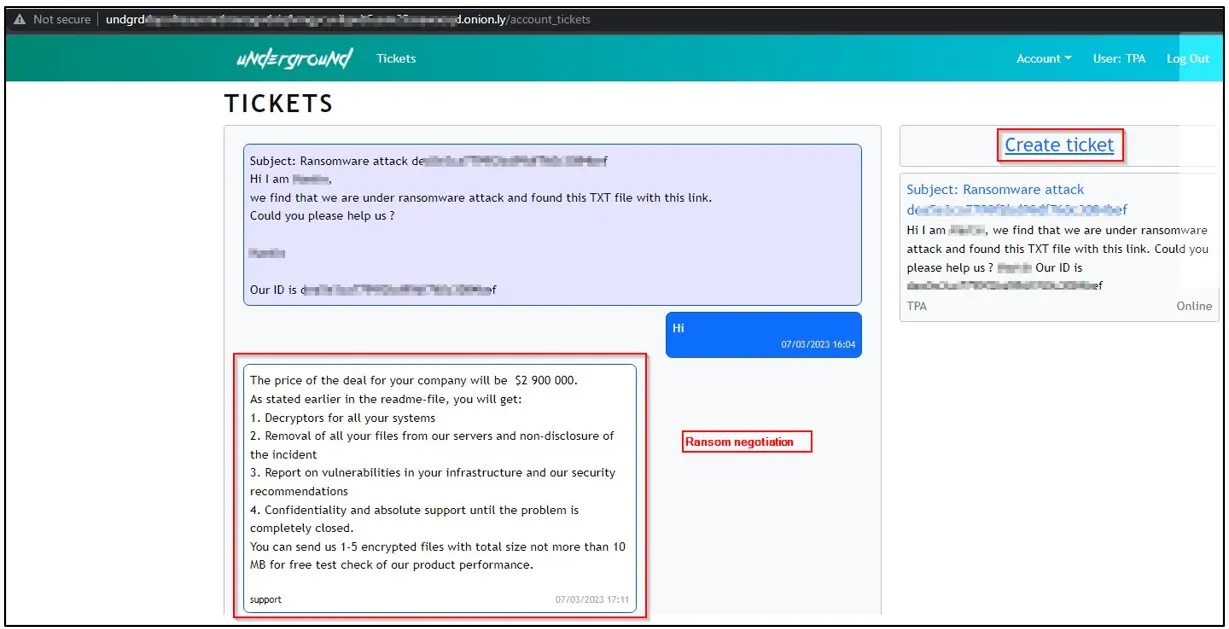

Déclenchement de l'alerte

Tout est parti d’un post repéré sur un site .onion (extension des sites hébergé sur le dark web), géré par le groupe Underground.

Le groupe met à disposition une plateforme de chat afin que les victimes échangent avec eux à travers un système de ticketing.

Source : https://thecyberexpress.com/newbie-group-underground-team-ransomware-group/

Des données confidentielles appartenant à une entreprise venaient d’y être mises en ligne. La veille CTI sur les forums underground et Telegram a permis d’identifier l’activité de ce groupe. Ce qui donne un avantage dans la prévention de leurs futures attaques.

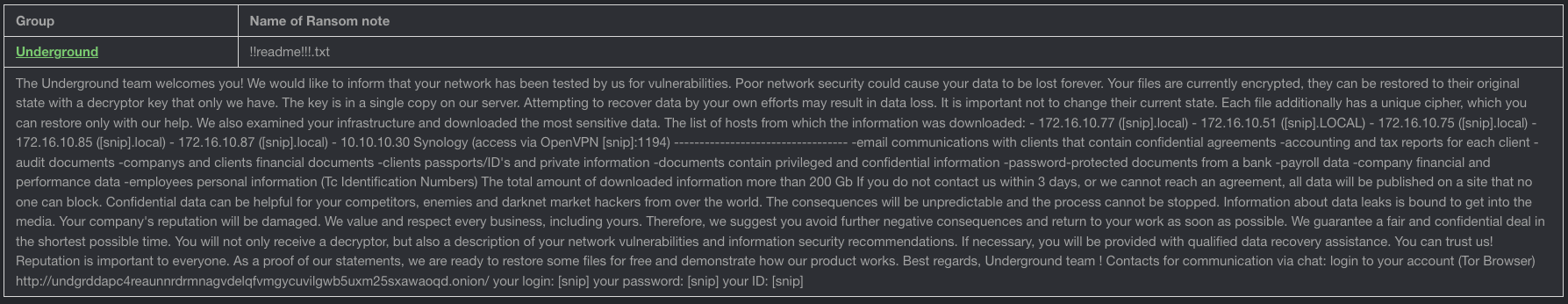

Exemple de message reçu par les victimes:

Source : https://www.ransomlook.io/search

Actions menées par l’équipe de CTI

Pour faire à ces attaques, plusieurs actions CTI ont été mises en place:

- Analyse des indices de compromissions (IOCs): ici une adresse IP d’un serveur C2 a été récupérée, hachage de fichiers suspects et identifié leur note de rançon typique, nommée !!readme!!!.txt

- Cartographie des techniques, tactiques, et procédures du groupe à l’aide de la base MITRE ATT&CK:

- T1566.001: Phishing avec pièce jointe

- T1021.001: Mouvement latéral via RDP (Remote Desktop Protocol)

- T1041: Exfiltration de donnée par un canal externe

- Surveillance en temps réel des nouvelles victimes affichées sur leur “Hall of shame” via leur site .onion

- Collaboration avec les équipes SOC pour enrichir les règles SIEM/EDR

Résultats

Grâce à cette veille active, une tentative de phishing ciblée a été détectée et bloquée. L’e-mail contenait une pièce jointe piégée qui, si elle avait été ouverte, aurait pu servir à déployer le ransomware Underground. L’analyse post-incident a révélé qu’il s’agissait probablement d’un loader connu (comme GuLoader ou Qakbot). Cette détection rapide a permis de bloquer la chaîne d’attaque avant toute compromission. En parallèle, des mesures de sécurité ont été mises en place pour sécuriser les accès RDP.

Ceci montre clairement à quel point la Cyber Threat iIntelligence est essentielle pour une entreprise. La CTI ne se limite pas à collecter des informations, elle permet d’anticiper les menaces, comprendre le mode opératoire des attaquants et agir rapidement pour bloquer les tentatives d’intrusion.

Conclusion : la Cyber Threat Intelligence, un outil incontournable de la cybersécurité moderne

Face à l’intensification et à la complexification des menaces, intégrer la Cyber Threat Intelligence au cœur de la stratégie de sécurité n’est plus une option mais une nécessité. Grâce à ses différentes sources, la CTI fournit les renseignements nécessaires pour prévenir, anticiper et répondre efficacement aux attaques informatiques. C’est en s’appuyant sur cette intelligence proactive que les entreprises pourront naviguer plus sereinement dans un environnement digital toujours plus exigeant.

Ceci montre clairement à quel point la cyber threat intelligence est essentielle pour une entreprise. La CTI ne se limite pas à collecter des informations, elle permet d’anticiper les menaces, comprendre le mode opératoire des attaquants et agir rapidement pour bloquer les tentatives d’intrusion.

Découvrez nos autres articles

Partenariat : la Protection Civile s’appuie sur AlgoLightHouse pour faire face aux menaces cyber

Pour répondre à cet enjeu, AlgoSecure déploie AlgoLightHouse, son service managé de gestion de...

Campagne de compromission des packages NPM Shai-Hulud 2.0

Campagne de compromission des packages NPM Shai-Hulud 2.0 CERT AlgoSecure 28 novembre 2025 Bulletins...

Cyberattaques : les techniques utilisées par les hackers et l’exploitation des données

Le but de ce premier article est de présenter de manière simple les fuites...