Se protéger des menaces cyber externes

Les menaces externes en cybersécurité sont en constante augmentation, alimentées par des acteurs malveillants de plus en plus nombreux et des « outils d’attaques » automatisés. Les vecteurs d’attaques sont multiples.

Les fuites de données peuvent avoir des répercussions fortes pour les entreprises et organisations pouvant causer des pertes majeures à plusieurs niveaux.

Les données volées deviennent des outils et une source financière pour les cybercriminels : elles peuvent alimenter des attaques de phishing, être revendues sur le Dark Web ou exploiter des avantages stratégiques.

L’incident peut provoquer une interruption d’activité, ralentissant les opérations et entraîner des pertes de chiffre d’affaires.

Les fuites de données peuvent aussi avoir un impact sur le plan de la réputation et engendrer la perte de confiance des clients et partenaires de l’organisation touchée.

Protéger ses données

AlgoLightHouse couvre les fuites de mots de passe au sein des brèches de données, d'une surveillance du contenu des sites de données non structurées ainsi que des groupes Telegram d'attaquants (type info-stealers).

Le phishing va en premier lieu consister en des vols d’identifiants ou l’installation de logiciels malveillants (malware) dans l’objectif de compromettre le S.I interne ou de voler des données sensibles (financières, stratégiques).

Les finalités peuvent être de plusieurs ordres : revente des données, demande de rançons, fraude au président…

"Le phishing reste le vecteur d’attaque le plus fréquent. 74% des entreprises déclarent le phishing comme vecteur d’entrée principal pour les attaques subies."

Source : 9ème édition du baromètre annuel du CESIN

Anticiper le phishing !

Grâce au monitoring de noms de domaines, AlgoLightHouse permet de surveiller le Typosquatting et d'anticiper les campagnes malveillantes.

Les vulnérabilités, qu’il s’agisse de failles Zero-Day ou vulnérabilité One-Day, de services obsolètes, ou de mauvaises configurations, élargissent le périmètre d’exposition de l’entreprise.

Les personnes malveillantes profitent pour exploiter les vulnérabilités et infiltrer les systèmes. Par exemple, avec des outils de reconnaissance et d’exploitation automatisés, les attaquants peuvent réaliser des activités d’énumération facilitant une future compromission du système d’information.

En intégrant des solutions de scan en continu, de cartographie et de surveillance active, AlgoLightHouse permet de réduire le risque d’intrusion via ces points d’entrée potentiels.

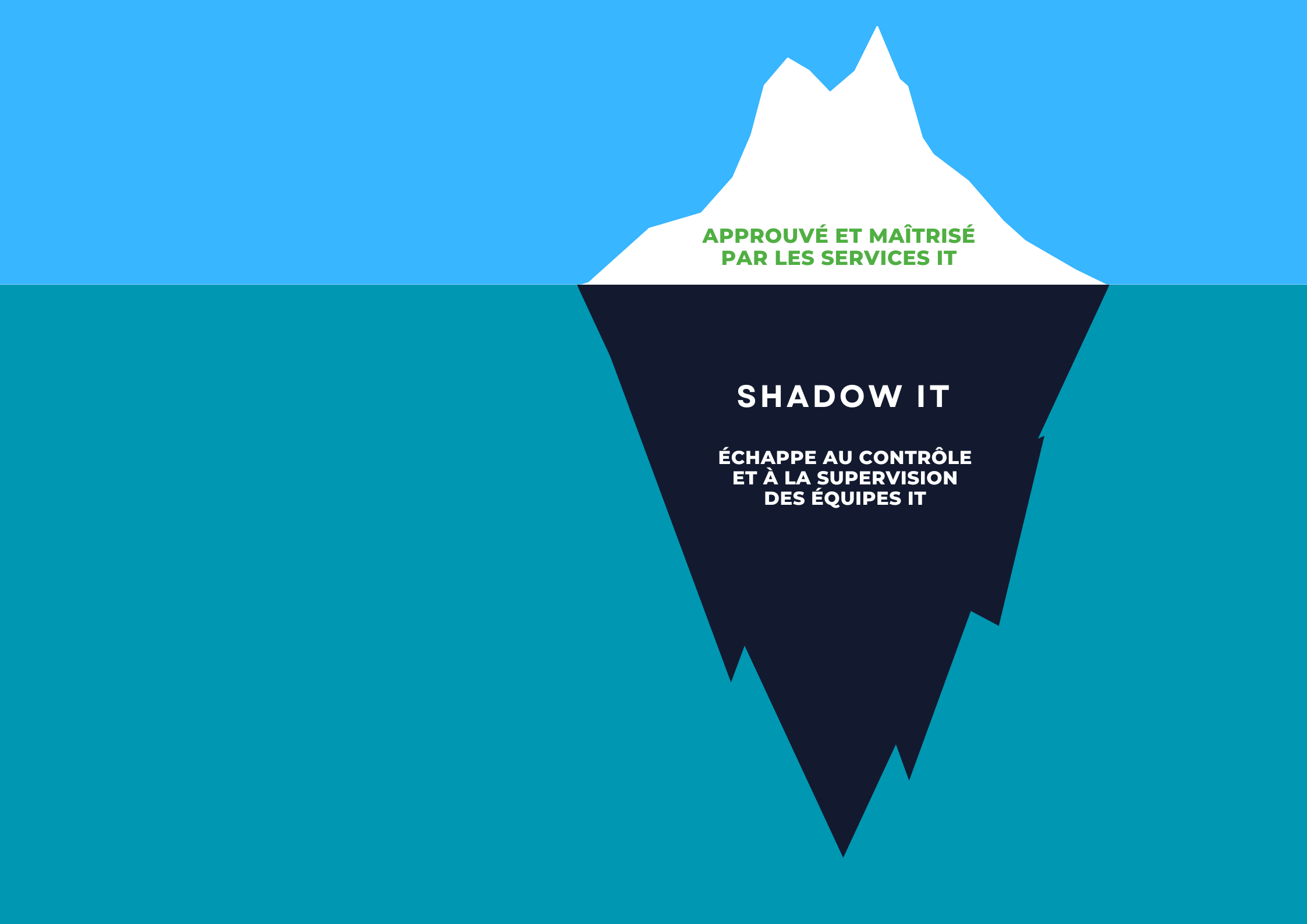

Le Shadow IT représente un défi important à détecter et à gérer afin de sécuriser l’ensemble du système d’information. En échappant aux recommandations des équipes informatiques, le Shadow IT expose les entreprises à des risques, de mineures à critiques. L’utilisation d’outils non autorisés crée des failles de sécurité et augmente la surface d’attaque. En effet, chaque nouvelle application ou service utilisé sans validation ajoute un point d’entrée potentiel pour les cyberattaques.

Détecter l'invisible

Gagnez en visibilité sur les potentielles failles et les fuites de données liées aux applications ou services non maîtrisés ou non intégrées dans votre scope IT.

Pour les organisations, le Dark Web et les réseaux sociaux sont des vecteurs de menaces croissantes, tant pour la sécurité des données que pour l’intégrité de leur image.

Le Dark Web et les réseaux sociaux sont un terrain d’échange de données sensibles, notamment les fuites de données sensibles. Les cybercriminels utilisent le Dark Web pour vendre ou échanger des informations sensibles des organisations, comme des identifiants de connexion, des données financières… Ces données peuvent ensuite être utilisées pour mener des attaques ciblées, telles que des fraudes ou des extorsions.

Couplé à de l’OSINT et à l’analyse de nos experts, notre service intègre la surveillance des réseaux sociaux et du Dark Web.

Pour en savoir plus sur les menaces cyber, nous vous recommandons la lecture du panorama de la cybermenace édité chaque année par l’ANSSI.

https://cyber.gouv.fr/actualites/lanssi-publie-le-panorama-de-la-cybermenace-2023