Le shadow IT, angle mort de la sécurité informatique

Julien

Qu’est-ce que le shadow IT ?

Le Shadow IT, connu aussi sous le nom d’informatique fantôme, informatique parallèle ou Rogue IT est une pratique désignant l’usage de technologies (logiciel, plateforme SaaS, matériel ou autres ressources) sans la connaissance ou l’approbation de la DSI d’une entreprise ou d’une organisation. Les employés/utilisateurs contournent des processus perçus comme trop lents, restrictifs, inadaptés ou afin de répondre à des besoins urgents. Il permet de pallier les limites des ressources existantes dans l’organisation. Aussi, il offre un bénéfice à l’utilisateur qui a le sentiment de contrôler son environnement de travail.

Une étude réalisée par Gartner en 2023 a révélé que 69% des employés avaient intentionnellement contourné la cybersécurité.

L’utilisation de l’équipement personnel des employés (ordinateurs portables, tablettes, smartphones, montres connectées…) relève aussi du Shadow IT. Même utilisée sans intention malveillante, cette pratique présente de nombreux dangers pour la sécurité des SI. C’est pourquoi plusieurs entreprises adoptent une politique « Bring Your Own Device » (BYOD), ou « Apportez Votre Équipement Personnel de Communication » (AVEC). Cette politique vise à encadrer l’utilisation d’équipements informatiques personnels dans un cadre professionnel.

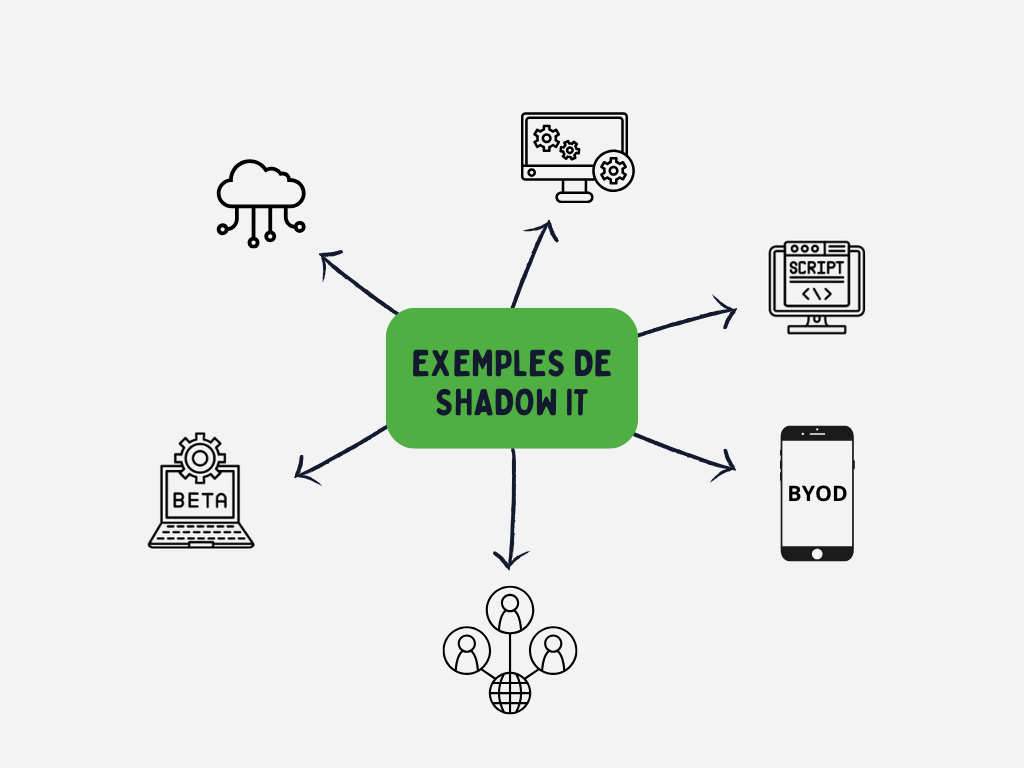

Des exemples concrets de shadow IT

Utilisation de services cloud non autorisés

Un employé partage des fichiers via Google Drive, WeTransfer ou Dropbox, risquant d’exposer des données sensibles de l’entreprise. Ces services, bien que pratiques, peuvent présenter des vulnérabilités ou un manque de contrôle sur la sécurité des informations échangées. Cela peut entraîner des fuites ou des accès non autorisés, compromettant la confidentialité des données partagées.

Applications de productivité tierces ou outils en ligne

Les équipes métiers utilisent Trello ou Slack sans validation de l’IT, augmentant les risques pour la sécurité de l’entreprise. Aussi, le recours à des outils gratuits en ligne (comme des convertisseurs de PDF) peut introduire des failles de sécurité importantes.

Ces pratiques exposent l’organisation à des cyberrisques tels que des fuites de mots de passe ou des vulnérabilités exploitables.

Scripts automatisés et macros

Un collaborateur ayant des privilèges élevés met en place des macros ou des scripts non validés par le département informatique pour automatiser certaines tâches. Ces outils peuvent introduire des failles de sécurité ou des erreurs dans le système, dont le service informatique n’a pas connaissance. En conséquence, ces problèmes non détectés peuvent compromettre la sécurité, la performance et l’intégrité des systèmes, tout en augmentant le risque d’incidents imprévus.

Matériel personnel

Les employés utilisent leurs équipements personnels en télétravail, comme des ordinateurs ou clés USB, parfois non sécurisés. Les connexions internet domestiques non sécurisées exposent davantage les données de l’entreprise à des cyberattaques. L’usage de smartphones personnels pour accéder aux systèmes professionnels peut entraîner des risques de fuite ou de piratage.

Les outils de communication

Les équipes décident d’utiliser des moyens qu’ils trouvent plus rapide pour les échanges (WhatsApp,..) au lieu de la messagerie dédiée.

Phase de test par le service informatique

Une équipe informatique crée un environnement de tests pour mener des expérimentations (par exemple, un déploiement de serveurs), mais oublie de le supprimer. Si cet environnement est amené à être utilisé pour un usage différent qu’initialement pensé, il peut ne pas être correctement isolé, ou pire, être exposé sur Internet.

Ces pratiques illustrent les nombreuses formes du Shadow IT, rendant les données sensibles plus vulnérables et exposées en ligne. Cela augmente les probabilités de fuites de données sensibles ou d’accès non autorisés via des failles de sécurité.

Les risques associés au Shadow IT

De par leur utilisation, les technologies utilisées dans le cadre du Shadow IT exposent les données de l’entreprise et celles-ci sont non seulement trouvables en quelques clics par les attaquants, et aussi très difficiles à faire supprimer (Ce que l’on publie sur Internet, reste sur Internet).

Voici les risques du Shadow IT :

- Fuite de données : les services non approuvés sortent du périmètre du service informatique et ne suivent pas toujours les normes de sécurité de par leur conception ou de par leur configuration, ou des dernières mises à jour. Par exemple, les protocoles de chiffrement ne sont pas conformes avec la politique de l’entreprise. Cela peut entraîner des fuites de données sensibles.

- Perte de données : si un employé a accès via ses identifiants personnels à des ressources de l’entreprise, il peut, intentionnellement ou non, les altérer ou supprimer (en cas de licenciement par exemple, s’il a encore accès à des données critiques)

- Manque de traçabilité : si un attaquant atteint le SI via des sources non enregistrées/connues, il sera difficile de trouver son point d’entrée…

- Non-conformité : utiliser des outils en dehors des politiques IT peut violer des réglementations comme le RGPD, exposant l’entreprise à des sanctions.

- Expansion de la surface d’attaque : de manière évidente, les outils non supervisés augmentent les points d’entrée et donc la surface externe pour des cyberattaques. Échappant à la vigilance des équipes de sécurité, un attaquant pourrait s’infiltrer, récupérer des informations ou des mots de passe, se déplacer latéralement ou bien encore escalader les privilèges.

Vers le Shadow IA (Intelligence artificielle) ?

Avec l’avènement des outils d’intelligence artificielle, les employés recourent de plus en plus à des applications comme ChatGPT, Gemini, DALL-E… Ce recours informel à l’IA échappe au cadre de supervision, rendant difficile pour les équipes de sécurité de garantir la conformité des pratiques et la protection des données.

En 2023, la société Samsung a interdit à ses employés l’usage de ChatGPT suite à une divulgation involontaire de données confidentielles. Face à la popularité croissante de ces outils en libre accès, le Shadow IA représente un défi grandissant pour les entreprises, qui doivent trouver des moyens de comprendre, contrôler et encadrer ces usages.

La facilité d’accès et d’utilisation de ces outils complique la tâche des entreprises pour en assurer le contrôle. Sans une gouvernance claire, les organisations s’exposent à des violations de sécurité, pertes de données ou atteintes à la vie privée. Il est essentiel de surveiller l’usage de ces outils par les équipes pour identifier les risques potentiels. Les entreprises doivent d’abord définir des politiques claires et former les collaborateurs aux dangers du Shadow IT.

Selon une étude de l’IFOP (Institut français d’opinion publique) en mai 2023, 68% des Français utilisant les IA génératives en entreprise le cachent à leur supérieur hiérarchique.

Comment gérer le Shadow IT ?

-

Surveillance proactive du Shadow IT :

Utiliser des solutions telles que l’EASM (External Attack Surface Management) permet d'identifier et de surveiller les actifs numériques exposés, y compris ceux résultant du Shadow IT. L'EASM aide les entreprises à cartographier leur surface d'attaque externe, y compris les données et les services non supervisés, afin de détecter et de gérer les risques avant qu'ils ne deviennent des menaces majeures. Avec AlgoLightHouse, nous pouvons identifier les services liés au périmètre sur des plateformes externes à l’infrastructure.

-

Formation et sensibilisation :

Sensibiliser les employés aux risques du Shadow IT et à l’importance de suivre les protocoles est un point important. Cela peut être réalisé à l’arrivée d’un nouvel employé ou lors de différentes sessions de sensibilisation. Une communication continue sur les dangers potentiels et les bonnes pratiques contribue à réduire les incidents liés au Shadow IT.

-

Mise en place de politiques BYOD (Bring Your Own Device) :

Il est essentiel d’encadrer l’utilisation des appareils personnels au sein de l’entreprise en mettant en place une politique BYOD. Cela doit inclure des solutions de gestion de sécurité appropriées (cloisonnement, contrôle d’accès, chiffrement…) et une charte informatique claire qui définit les règles concernant l'utilisation des appareils personnels pour accéder aux ressources de l'entreprise.

-

Surveillance et encadrement des outils d’intelligence artificielle :

Mettre en place des moyens en interne pour encadrer l’usage de ces nouvelles technologies sans freiner l'innovation. La mise en place d'une IA hébergée et gérée en interne (avec des outils comme LM Studio) permettrait aux entreprises de fournir des outils technologiques de nouvelle génération en toute sécurité.

-

Encourager le dialogue :

Le développement du Shadow IT peut être favorisé par une méconnaissance des outils disponibles ou des politiques internes. Les employés doivent avant tout pouvoir exprimer facilement leurs besoins, qui seront ensuite examinés par le DSI ou le RSSI. Si certaines demandes d’outils sont refusées, des alternatives sécurisées peuvent être proposées. Le processus de validation des nouveaux outils doit être clair et accessible.

-

Favoriser une politique IT « ouverte » :

Les entreprises qui reconnaissent les besoins des employés et intègrent des outils sécurisés et conformes à leurs processus IT peuvent mieux prévenir les pratiques de Shadow IT. En encourageant un dialogue ouvert et en sensibilisant les équipes aux enjeux de sécurité, les organisations peuvent réduire une menace potentielle en une opportunité de renforcer leur résilience et leur cybersécurité.

Conclusion

Ainsi, le Shadow IT met en lumière les nombreux défis auxquels les entreprises doivent faire face. L’essor des outils non encadrés, ainsi que l’émergence du Shadow IA, augmentent considérablement la surface d’attaque et les risques associés.

Pour y répondre, l’EASM (External Attack Surface Management) s’impose comme une solution clé. En cartographiant et surveillant les actifs numériques exposés, même ceux provenant du Shadow IT, cette approche permet d’identifier et de gérer les risques en amont. Associée à des politiques IT adaptées, des actions de sensibilisation auprès des collaborateurs et l’usage d’outils sécurisés, l’EASM aide à réduire la surface d’exposition sans freiner l’innovation.

Découvrez nos autres articles

Partenariat : la Protection Civile s’appuie sur AlgoLightHouse pour faire face aux menaces cyber

Pour répondre à cet enjeu, AlgoSecure déploie AlgoLightHouse, son service managé de gestion de...

Campagne de compromission des packages NPM Shai-Hulud 2.0

Campagne de compromission des packages NPM Shai-Hulud 2.0 CERT AlgoSecure 28 novembre 2025 Bulletins...

Cyberattaques : les techniques utilisées par les hackers et l’exploitation des données

Le but de ce premier article est de présenter de manière simple les fuites...