Cyberattaques : les techniques utilisées par les hackers et l’exploitation des données

Quentin

Chaque année, IBM Security fait une étude des vecteurs initiaux permettant de s’introduire au sein du réseau interne d’une entreprise depuis le réseau externe. Les deux vecteurs initiaux ces 3 dernières années sont toujours les mêmes : 30 % des attaques ont pour vecteur initial les fuites de données ou le hameçonnage.

Le but de ce premier article est de présenter de manière simple les fuites de données : depuis leur acquisition via info-stealer ou par la fuite d’une plateforme, jusqu’à leur diffusion dans les groupes privés et les places de marchés. Une fois ces connaissances primaires en main, un second article présentera les utilisations possibles des données ayant fuité, en particulier la notion de profiling.

Hameçonnage ( ou phishing)

Le hameçonnage, plus connu sous le nom de phishing, est la technique la plus efficace en 2025. Les attaquants tentent de manipuler leurs victimes afin que celles-ci exécutent un logiciel malveillant ou réalisent une action compromettant la sécurité de l’entreprise à leur insu.

Il existe deux techniques classiques :

- Ingénierie sociale : un attaquant va tromper sa victime pour que celle-ci lui communique son identifiant et mot de passe, généralement via un faux site créé pour ressembler à un site connu de la victime.

- Exécution de code : un attaquant trompe sa victime pour que celle-ci exécute du code malveillant. En général, ce code à pour objectif de voler des données ou obtenir un accès à distance sur la machine de la victime.

La seconde attaque est tellement populaire que les pirates ont fini par développer des logiciels malveillants connus sous le nom d’infostealers pour automatiser la récolte.

Infostealer

Un infostealer est un exécutable qui, une fois lancé, vole tout ce qu’il trouve sur un ordinateur. Il prend une capture d’écran comme preuve et s’auto-supprime.

Il existe plusieurs grandes familles : LummaC2, Raccoon, Redline, Stealc, META et Vidar. Chaque famille vole des informations différentes ou supporte des plateformes différentes pour l’exfiltration des données (Steam, Telegram, ou Google Agenda par exemple, pour ne citer que les plus atypiques, utilisées pour ne pas se faire détecte.

Le contenu d’un infostealer

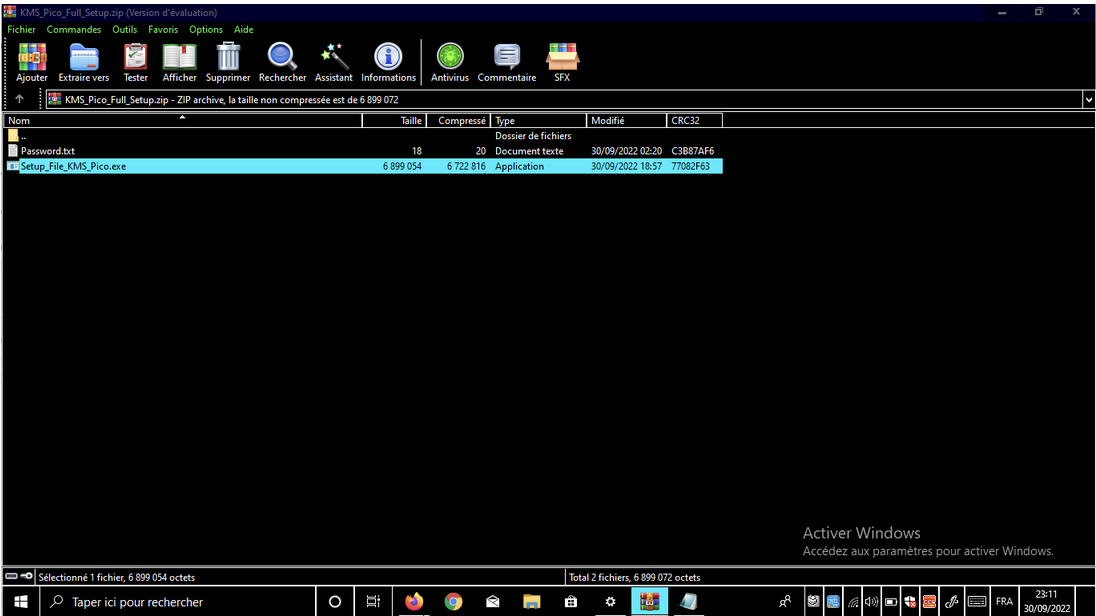

Voici un exemple. Un de nos clients a téléchargé puis exécuté un exécutable dénommé “KMS Pico” . Il permet d’activer Windows gratuitement et illégalement. L’exécutable était en fait un infostealer qui a volé toutes les informations de la victime avant d’activer Windows.

Capture d’écran de la victime, capturée par l’infostealer avant qu’il s’auto-supprime

Un infostealer génère des journaux (logs) au format texte (TXT) contenant les informations récupérées, telles que :

- Des identifiants stockés dans un navigateur,

- Des identifiants stockés dans la mémoire (identifiants du poste, du wi-fi, etc.),

- Des cookies sauvegardés dans un navigateur,

- Des portefeuilles de crypto-monnaies (Bitcoin, ETH, etc.)

- Des informations bancaires conservés dans les navigateurs,

- Clefs de récupération de comptes, fichiers avec des mot de passes,

- Configurations VPN, FTP, SSH.

Dans un autre article, nous expliquons comment avec la rétro-ingénierie nous avons retrouvé les pirates derrière un infostealer.

Exploitation d’un infostealer

Les logs d’infostealers sont considérés comme une mine d’or très qualitative pour deux raisons :

- La qualité des données

Les mots de passe sont souvent robustes, avec beaucoup de mots de passes d’au moins 9 caractères. De plus, ces mots de passe sont en majorité encore valides, car la victime n’est généralement pas consciente de la compromission de son poste.

- Les cookies de session

En effet, lorsqu’une personne se connecte à un site, les informations de session (dont la preuve que cette personne est connectée) sont enregistrées dans un cookie. Un attaquant en possession d’un cookie peut se connecter sans mot de passe et contourner l’authentification multifactorielle (MFA). L’accès à un cookie pour Gmail ou tout autre messagerie va permettre à un attaquant de réinitialiser un maximum de comptes et de récupérer encore plus de données.

Références dans le domaine des infostealers

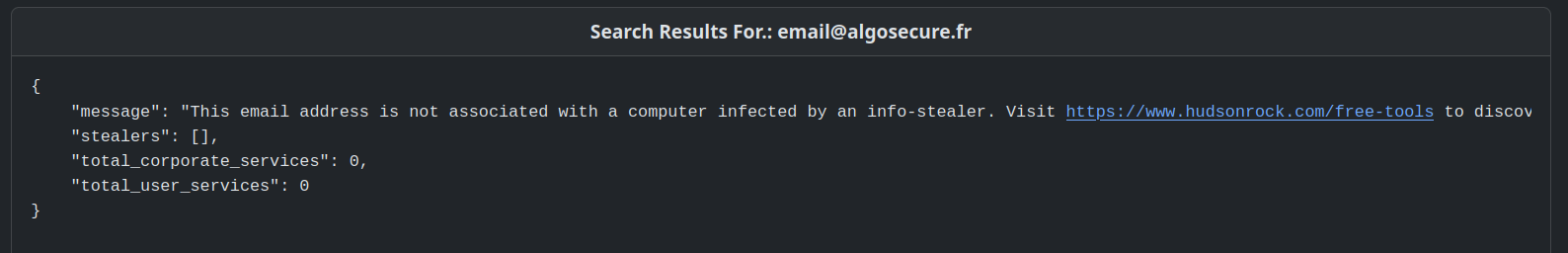

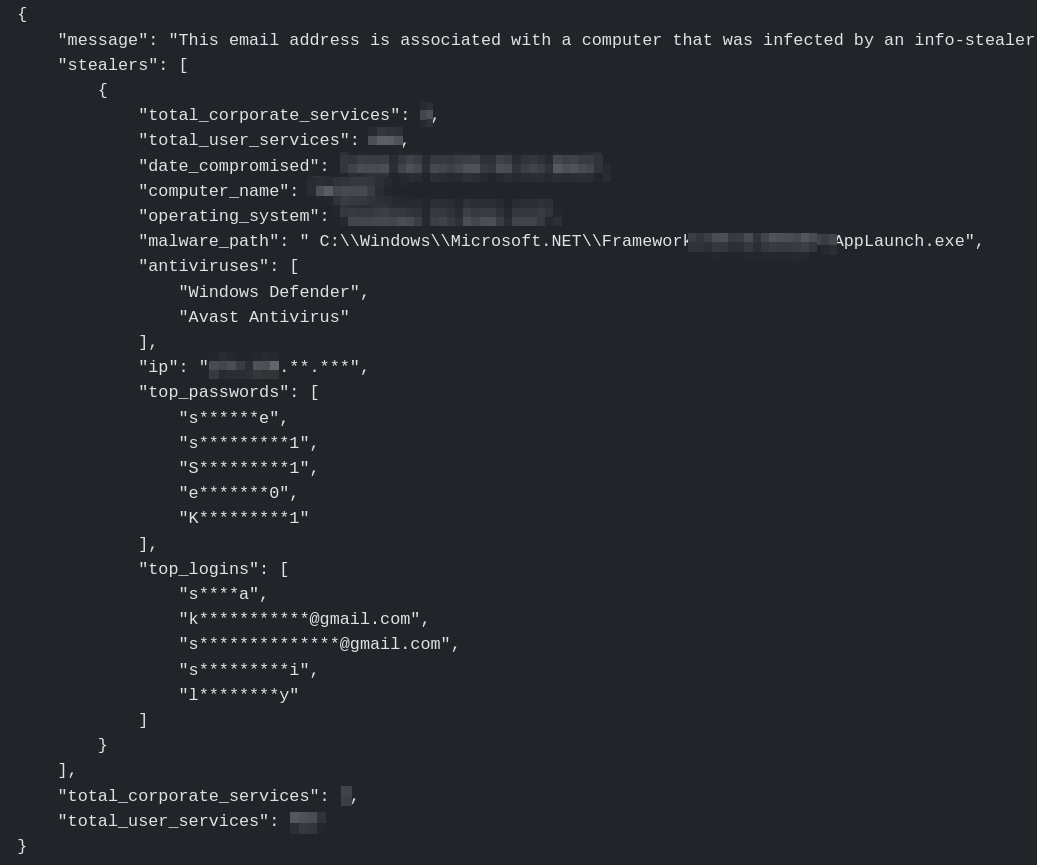

Hudson Rock est souvent référencée dans le domaine des infostealer. L’entreprise achète les logs des infostealer aux pirates (donc aux criminels) pour les mettre à disposition de ses clients. Une personne peut gratuitement savoir si son email a été récupéré via un infostealer via osint.rocks.

Cependant, la version gratuite de ce service ne fournit pas toutes les informations. Celles-ci peuvent, en effet, être incomplètes ou incorrectes. De plus, Hudson Rock ne propose que des infostealers relativement récents, car elle n’achète pas ceux qui sont trop anciens.

Deux alternatives moins connues : Hacked List et White Intel.

Les fuites de données

Dans le cadre professionnel, il est courant pour un utilisateur d’avoir des comptes sur des plateformes externes : LinkedIn, Canva, ChatGPT, Google, Trello, Dropbox, Notion, GitHub, Zoom. On définit un compte par un ensemble de deux éléments : un identifiant (email ou nom d’utilisateur) et un mot de passe (ou équivalent).

Lorsque des pirates compromettent l’un de ces sites, ils récupèrent généralement tous les identifiants et mots de passe des utilisateurs. Les mots de passe récupérés sont souvent sous une forme illisible qualifiée de “hash”. Ces informations sont ensuite vendues ou potentiellement diffusées gratuitement.

Fuites de données majeures

Voici une liste de quelques fuites de données d’entreprise françaises ou connues.

- Fuite de DeepSeek en 2025 : assistant intelligent similaire à ChatGPT

- Fuite des opérateurs téléphoniques en 2025 : Free, SFR, Orange, Bouygues, etc.

- Fuites de nombreux hôpitaux

- HPL Saint-Étienne (2025)

- Mediboard (2024)

- CHU d’Armentières (2024)

- Dedalus (2021)

- AP-HP (2021)

- Fuite de Boulanger en 2024 : fournisseur français de matériel informatique

- Fuite de LDLC en 2024 : fournisseur français de matériel informatique

Si les grands comptes sont moins souvent compromis que d’autres, ils n’en demeurent pas moins des cibles privilégiées. Aussi, lorsqu’ils le sont, la quantité de données obtenue par les attaquants est généralement conséquente. Ces données de haute qualité sont souvent exploitées dans d’autres attaques, augmentant ainsi l’impact et les possibilités de fraude.

Références et outils

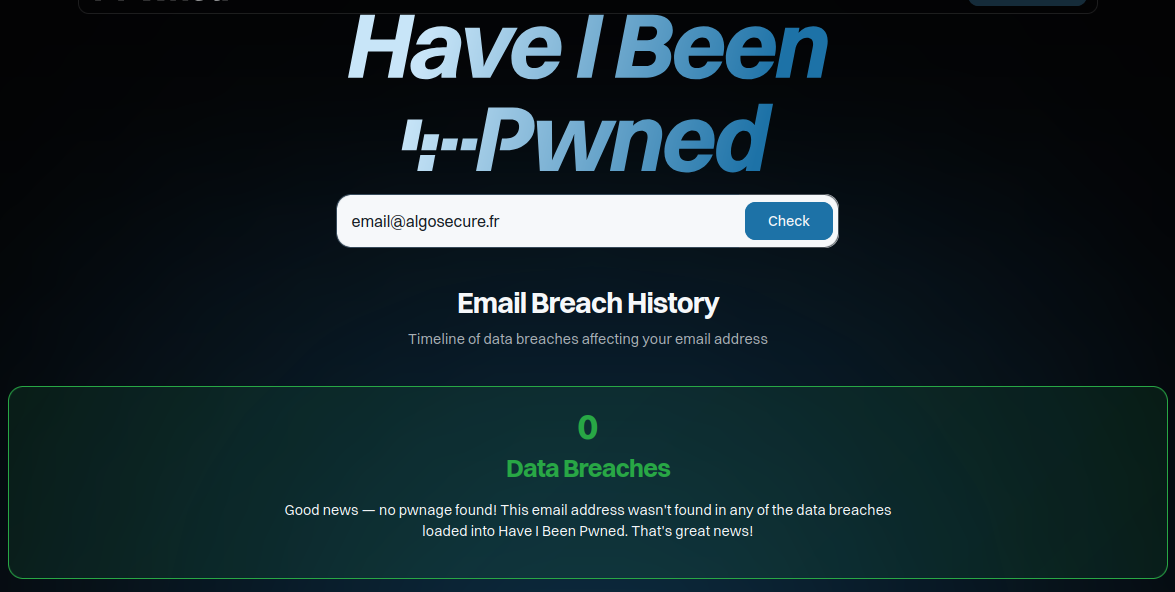

Les personnes impactées sont averties par l’organisme compromis, la CNIL ou la référence très connue dans le milieu si ceux-ci en font la demande : Have I Been Pwned (HIBP).

La plateforme est très simple : vous entrez votre email (ici “[email protected]”) et en cliquant sur “vérifier”, la plateforme vous retourne la liste des fuites contenant votre adresse email parmi les 900+ fuites de données indexées par la plateforme en 2025.

En tant que propriétaire du domaine, par exemple, propriétaire de “algosecure.fr”, vous pouvez être notifié si un email de votre domaine est impacté par une fuite, via un abonnement payant.

Distribution des fuites de données

Places de marché

En général, la majorité des fuites de données que l’on retrouve sur Have I Been Pwned, ainsi que toutes les alternatives, proviennent des places de marché.

Les places de marché, ou forums spécialisés, tels que Breach Forums, xss.is, exploit.in, et nulled.to, pour ne citer que les plus connus, sont utilisées par la majorité des pirates pour vendre ou diffuser les fuites de données.

Cependant, ces places de marché ne représentent que la partie visible de l’iceberg. En d’autres termes, elles ne constituent généralement que les restes de fuites. En effet, celles-ci ont transité pendant des semaines, des mois, voire des années au sein de groupes privés.

Ainsi, HIBP et ses alternatives basées sur des places de marché ne contiennent qu’une fraction des fuites de données circulant sur le net.

Groupes privés

Un pirate n’a pas d’intérêt immédiat à révéler qu’il a compromis un site. A vrai dire son butin deviendrait obsolète et perdrait en valeur.

Le processus typique est le suivant :

- L’attaquant identifie une faille de sécurité dans le site cible et l’exploite pour accéder au système.

- Une fois à l’intérieur, l’attaquant extrait les informations des utilisateurs du site.

- L’attaquant partage ou vend tout ou partie des données dans des groupes privés, accessibles uniquement sur invitation.

- Les données sont vendues ou partagées dans les places de marché.

A noter qu’il est possible que les données restent des années dans les groupes privés avant d’être publiées sur les places de marché.

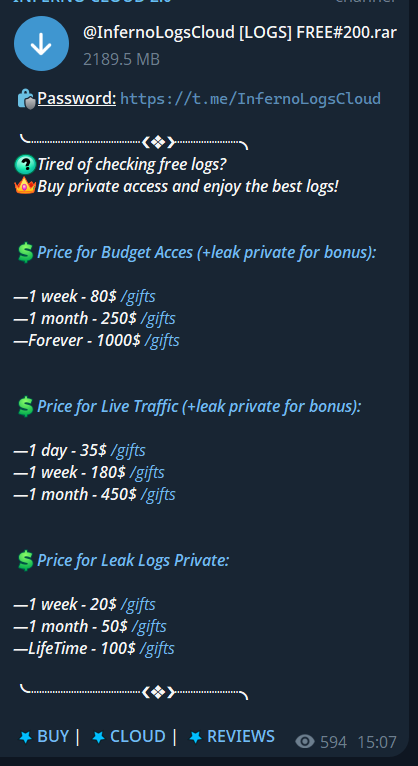

Telegram est l’un des réseaux les plus utilisés pour les échanges privés. Les groupes de pirates vont poster des messages avec des portions de leur butin gratuitement ou pour un petit prix.

Cette technique incite les acheteurs à se procurer l’entièreté des données volées. Ils proposent également des abonnements pour les acheteurs récurrents.

Quelques exemples de salons Telegram connus :

- Moon Cloud

- Daisy Cloud

- Omega Cloud

Références et outils

Plusieurs plateformes alternatives à Have I Been Pwned proposent aujourd’hui des services similaires basés sur les places de marché de données compromises. Parmi elles : DeHashed, Leak-Lookup, Leaked Domains, Leak peek, Snusbase, Aura et quelques autres plateformes non citées utilisées au sein d’AlgoSecure.

L’accès aux groupes privés demande généralement de passer par des entreprises spécialisées comme DarkOwl, SOCRadar, Enzoic, IntelX ou encore Kela. Kela est de loin le produit le plus performant bien qu’il ne couvre que les deux dernières années. Toutefois, cela n’est pas toujours pratique lorsqu’on sait, de par notre expérience, que l’on peut capitaliser sur les anciennes fuites et que parfois celles-ci contiennent des mots de passe encore utilisés. Ce dernier cas est souvent avéré dans les petites entreprises dépourvu d’équipe informatique ou celles ayant un public moins sensibilisé à ce risque.

Chaque plateforme ou solution listée ci-dessus n’est généralement pas suffisante à elle-seule.

En effet, chaque fournisseur va infiltrer des groupes de pirates différents, couvrir des plateformes différentes (Télégram, Discord, etc.), intégrer des places de marché différentes et acheter aux pirates ou non selon leur éthique et les réglementations en vigueur.

Chez AlgoSecure, nous avons fait le choix de garder 3 fournisseurs après une étude comparative de 15 fournisseurs, que nous réitérons chaque année.

Conclusion

Les fuites de données représentent, directement ou indirectement via le hameçonnage, 30% des vecteurs initiaux utilisés par les attaquants. Ces données sont échangées dans des groupes “privés” (Télégram principalement) ou sur les places de marché (par exemple, xss.is récemment saisi par les autorités). Elles peuvent rester cachées des semaines ou des mois dans des groupes privés avant de faire surface. A l’échelle d’un particulier ou d’une personne, il est possible de se tenir informé via des sites comme Have I Been Pwned ou Hudson Rock.

Chez AlgoSecure, nous offrons à travers notre solution AlgoLighthouse une surveillance continue des fuites de données d’une entreprise. Tous les tests d’intrusion externes peuvent être accompagnés d’un rapport de fuites de données si le client le demande.

Dans les prochains articles, nous détaillerons plus en détail le contenu des fuites de données et des enjeux pour extraire l’information de celles-ci, ainsi que sur les moyens de capitaliser sur les fuites de données, en particulier avec la notion de profiling.

Découvrez nos autres articles

Partenariat : la Protection Civile s’appuie sur AlgoLightHouse pour faire face aux menaces cyber

Pour répondre à cet enjeu, AlgoSecure déploie AlgoLightHouse, son service managé de gestion de...

Campagne de compromission des packages NPM Shai-Hulud 2.0

Campagne de compromission des packages NPM Shai-Hulud 2.0 CERT AlgoSecure 28 novembre 2025 Bulletins...

Cyberattaques : les techniques utilisées par les hackers et l’exploitation des données

Le but de ce premier article est de présenter de manière simple les fuites...