Campagne de compromission des packages NPM Shai-Hulud 2.0

CERT AlgoSecure

Notre équipe CERT AlgoSecure surveille actuellement la propagation d’une nouvelle vague de l’attaque dite «Shai-Hulud», désormais identifiée sous le nom de Shai-Hulud 2.0. Il s’agit d’un Infostealer se propageant via l’écosystème NPM, utilisant des comptes de mainteneurs compromis pour publier des versions malveillantes de packages légitimes.

Cette version étendue de l’attaque permet l’exfiltration de secrets, la propagation vers d’autres packages et, dans certaines variantes, des actions destructrices ou automatisées sur les environnements de développement.

Principaux indicateurs techniques (IOCs)

- Fichiers malveillants observés : setup_bun.js, bun_environment.js

- Script d’installation injecté : « preinstall »: « node setup_bun.js »

- Fichiers générés à l’installation : cloud.json, contents.json, environment.json, truffleSecrets.json

- Workflow GitHub non autorisé ajouté : .github/workflows/discussion.yaml

- Création automatisée de dépôts GitHub publics contenant les secrets exfiltrés

- Possibles suppressions du répertoire utilisateur selon les variantes observées

Détection locale

- Recherche des fichiers malveillants dans les projets :

find . -name "setup_bun.js" \

-o -name "bun_environment.js" \

-o -name "cloud.json" \

-o -name "contents.json" \

-o -name "environment.json" \

-o -name "truffleSecrets.json"

- Analyse des logs NPM pour détections suspectes :

grep -R "shai" ~/.npm/_logs

grep -R "preinstall" ~/.npm/_logs

Impact potentiel

- Exfiltration de secrets GitHub, tokens NPM, credentials cloud (AWS, GCP, Azure), secrets CI/CD

- Compromission des pipelines de développement et risques de propagation vers d’autres projets

- Réplication automatique sur plusieurs packages du même mainteneur

- Destruction de données locales selon certains scénarios

✅ Recommandations

- Surveiller la présence des fichiers malveillants et artefacts listés ci-dessus

- Vérifier l’ensemble des dépendances NPM utilisées dans les projets

- Supprimer node_modules, vider le cache NPM et réinstaller les dépendances depuis des versions vérifiées

- Désactiver ou restreindre les scripts preinstall/postinstall dans les environnements CI/CD

- Renouveler les tokens GitHub, clés cloud et secrets CI/CD si suspicion d’exposition

- Examiner les dépôts GitHub pour détecter les workflows ajoutés sans autorisation ou dépôts publics créés automatiquement.

Nous vous accompagnons pleinement dans l’analyse de cette menace, n’hésitez pas à nous contacter pour toute question.

Pour plus d’informations

Liste des packages affectés : https://github.com/wiz-sec-public/wiz-research-iocs/blob/main/reports/shai-hulud-2-packages.csv

https://helixguard.ai/blog/malicious-sha1hulud-2025-11-24

https://www.wiz.io/blog/shai-hulud-2-0-ongoing-supply-chain-attack

https://about.gitlab.com/blog/gitlab-discovers-widespread-npm-supply-chain-attack/

Autre publications du CERT AlgoSecure

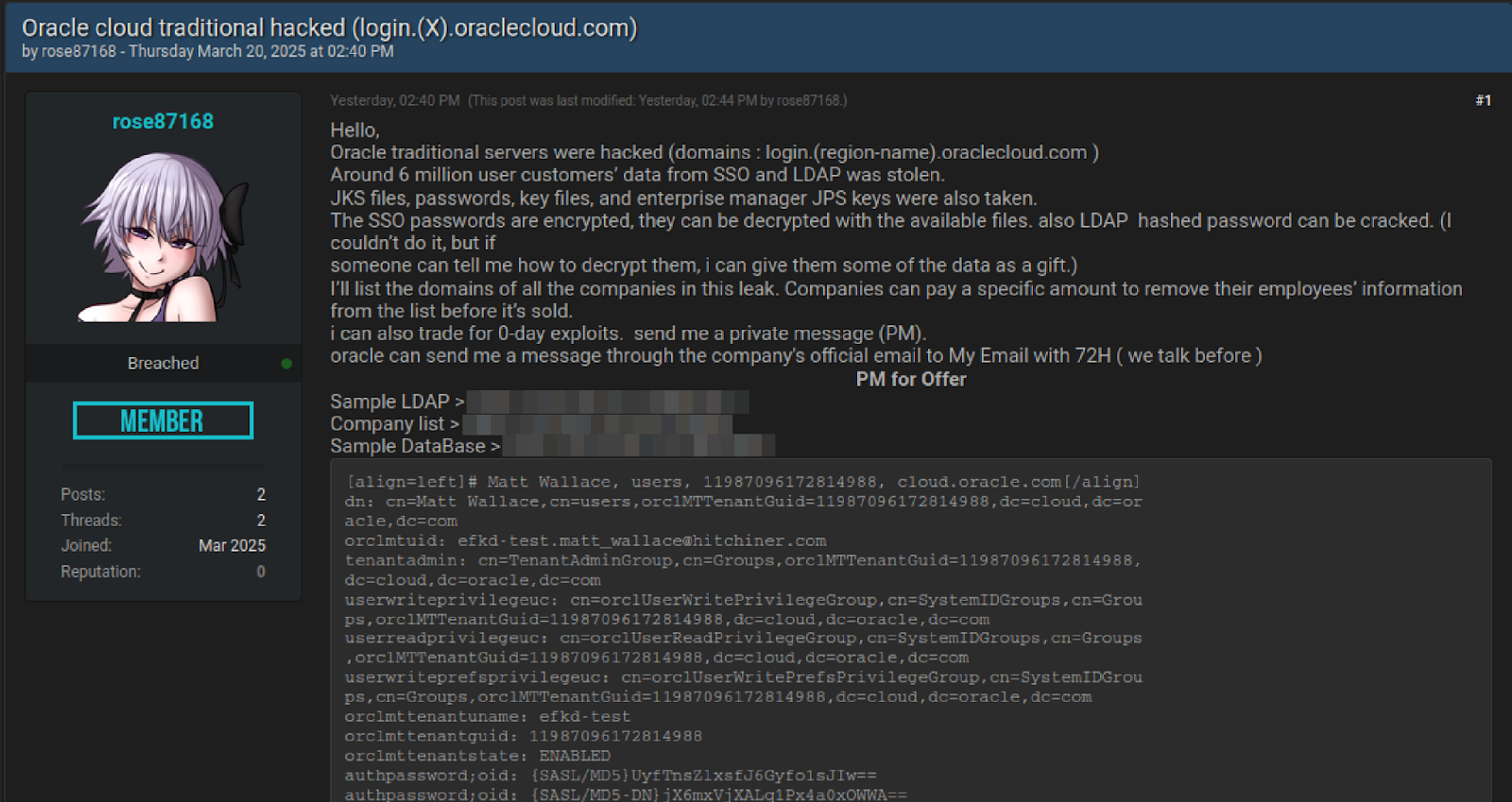

Potentielle fuite de données liée au SSO Oracle Cloud

Potentielle fuite de données liée au SSO Oracle Cloud CERT AlgoSecure 24 mars 2025...

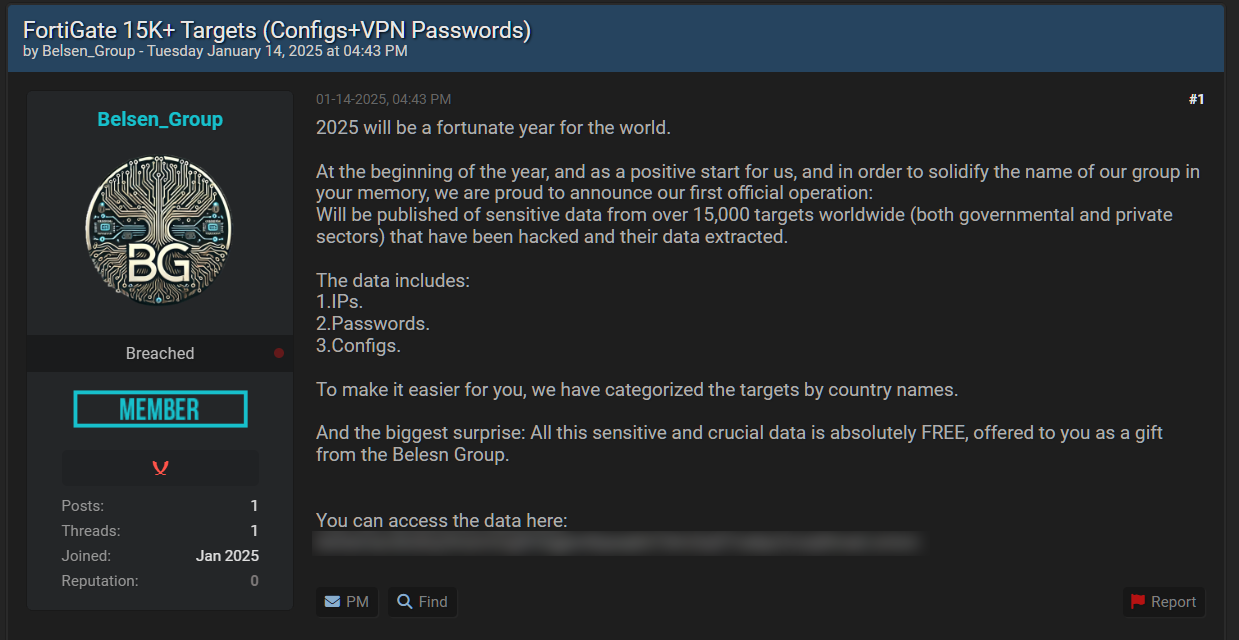

Fuite d’identifiants et de configurations liés à FortiGate

Fuite d’identifiants et de configurations liés à FortiGate CERT AlgoSecure 16 janvier 2025 CERT...