Fuite d’identifiants et de configurations liés à FortiGate

CERT AlgoSecure

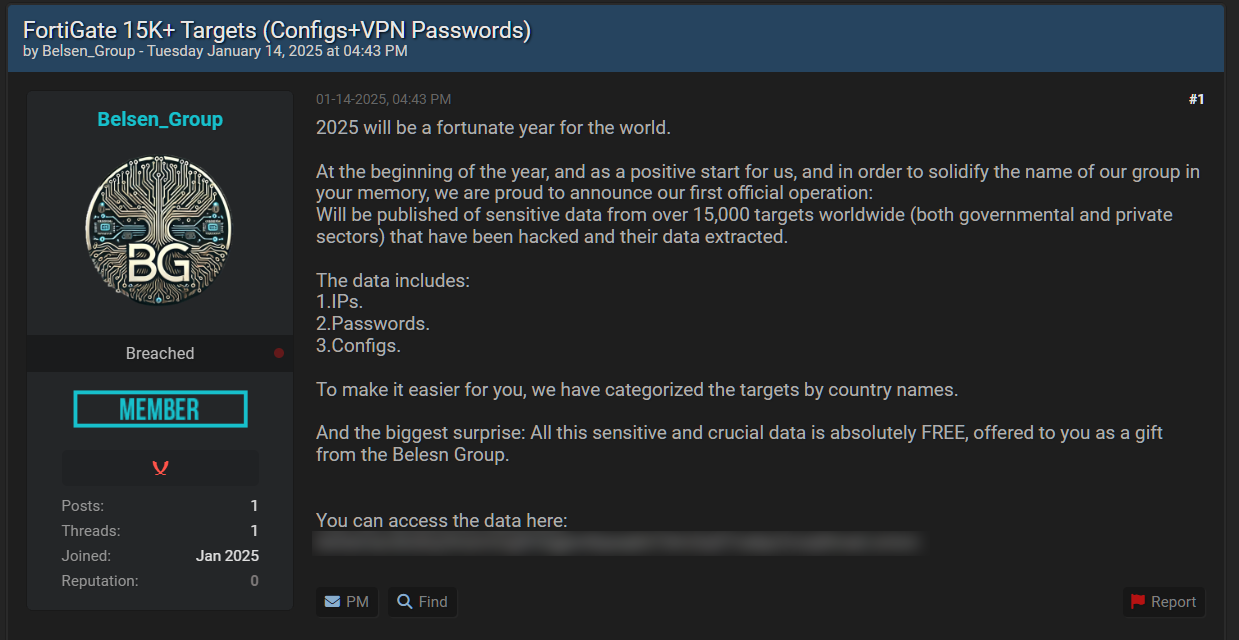

Ce mercredi 15 janvier 2025, le groupe de cybercriminels appelé « Belsen Group » a publié sur son site DarkWeb des configurations complètes du pare-feu Fortinet FortiGate.

La fuite de données concerne 15 469 adresses IP et les données divulguées comprennent :

- Adresses IP et ports

- Identifiants et mots de passe d’utilisateurs VPN en clair

- Configurations complètes des pare-feux FortiGate

Ces informations permettraient à un attaquant extérieur d’infiltrer les équipements impactés.

L’analyse initiale effectuée par le chercheur Kevin Beaumont a mis en évidence l’exploitation de la vulnérabilité CVE-2022–40684 publiée en octobre 2022. Il est également fortement probable que les données publiées aient été extraites en 2022.

Afin de faciliter la vérification d’adresses IP FortiGate potentiellement impactées, nous vous recommandons d’utiliser notre vérificateur de fuite de configuration FortiGate ci-dessous.

Si certaines adresses IP sont concernées, nous vous recommandons de modifier les identifiants de connexion de l’administrateur VPN et de surveiller les accès non autorisés.

Mise à jour (23/01/2025) :

Le document de 1.6 Go regroupant l’ensemble des données divulguées accessible gratuitement a été rendu payant au montant fixe de $100.

Sources :

Autre publications du CERT AlgoSecure

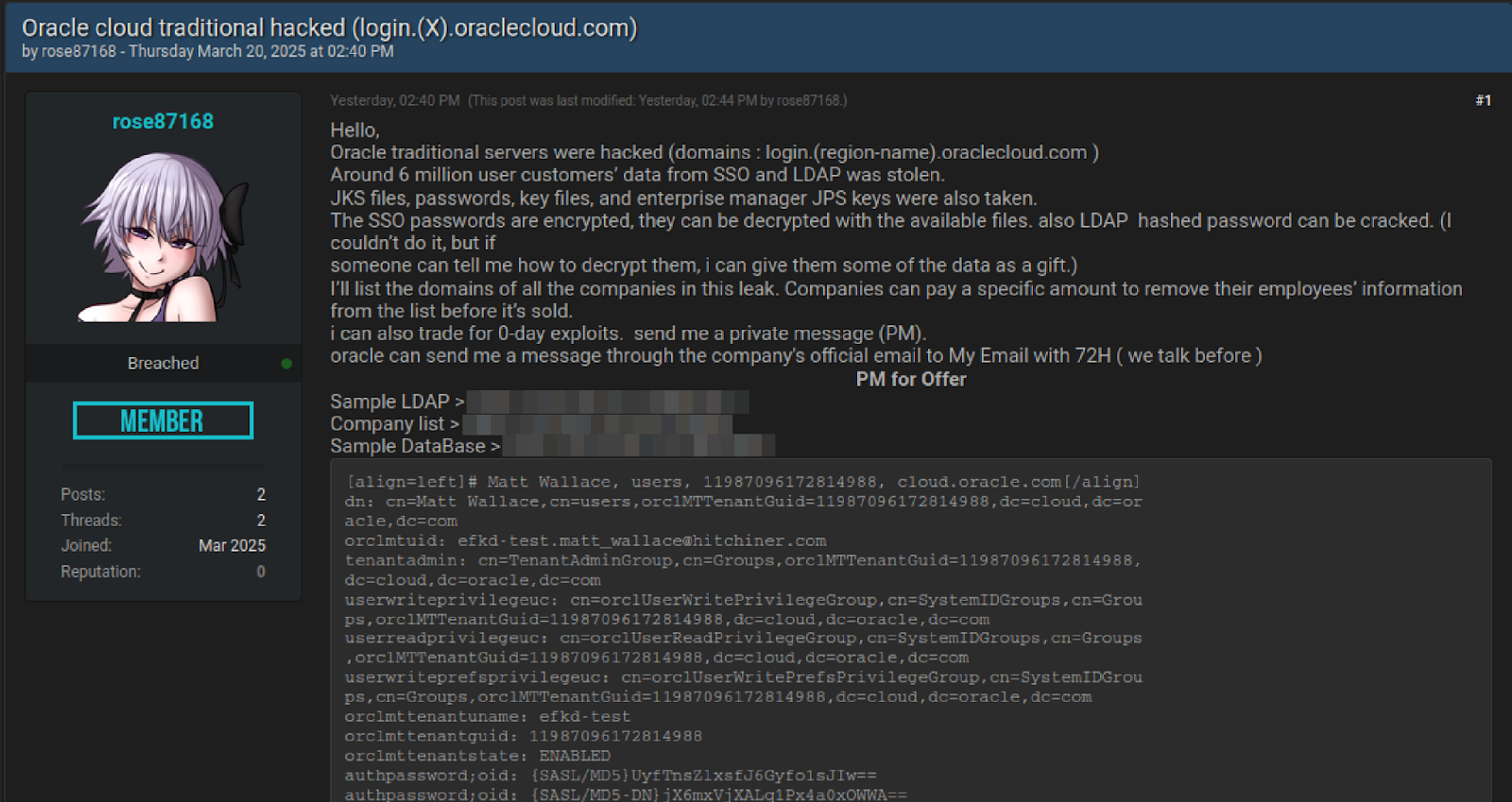

Potentielle fuite de données liée au SSO Oracle Cloud

Potentielle fuite de données liée au SSO Oracle Cloud CERT AlgoSecure 24 mars 2025...

Fuite d’identifiants et de configurations liés à FortiGate

Fuite d’identifiants et de configurations liés à FortiGate CERT AlgoSecure 16 janvier 2025 CERT...